Výskumníci spoločnosti ESET odhalili doposiaľ nezdokumentovaný backdoor Dolphin z dielne skupiny ScarCruft, ktorá má blízko k severokórejskému režimu. Malvér sa vyznačuje mnohými špionážnymi schopnosťami, vrátane monitorovania diskov a pripojiteľných zariadení, exfiltrovania citlivých súborov, vyhotovovania snímok obrazovky a kradnutia prihlasovacích údajov z prehliadačov.

Obete si vytipovali na juhokórejskom spravodajskom portáli

Severokórejská APT skupina začala útok, v rámci ktorého bol použitý backdoor Dolphin, ešte začiatkom roka 2021. Na začiatku bol takzvaný watering-hole útok na juhokórejský spravodajský portál, ktorý čitateľov informoval najmä o dianí v KĽDR. Podstata watering-hole útoku spočíva v tom, že útočník predpokladá, na aké miesto príde obeť a tam ju zasiahne.

Skupina zameraná na Južnú Kóreu

Skupina ScarCruft, tiež známa ako APT37 alebo Reaper, je špionážna skupina aktívna najmenej od roku 2012. Zameriava sa najmä na Južnú Kóreu, ale zasiahla už aj ďalšie ázijské krajiny. APT skupina sa podľa všetkého zaujíma najmä o vládne a vojenské organizácie, ale aj o ostatné firmy z rôznych odvetví, ktoré sú v hľadáčiku severokórejského režimu.

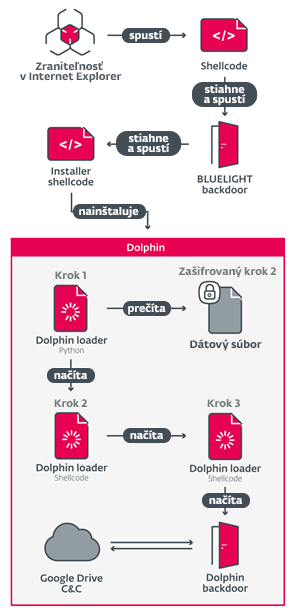

V tomto prípade sa útočníci zamerali práve na návštevníkov portálu. Samotný útok pozostával z viacerých prvkov, vrátane zneužitia zraniteľnosti v prehliadači Internet Explorer a shellcodu vedúcemu k backdooru pomenovanému ako BLUELIGHT. Prvé správy nasvedčovali tomu, že backdoor BLUELIGHT predstavuje finálnu fázu operácie.

Výskumníci spoločnosti ESET však pri hlbšej analýze zistili, že backdoor BLUELIGHT je iba predvojom pre druhý, ešte sofistikovanejší backdoor Dolphin. Ukázalo sa, že prvý backdoor BLUELIGHT je určený na spustenie backdooru Dolphin. Priebeh útoku podrobnejšie popisuje schéma.

Backdoor Dolphin sa zameriava len na vybrané obete

Analýza ukázala, že kým backdoor BLUELIGHT má na starosti základný prieskum a zhodnotenie skompromitovaného zariadenia, sofistikovanejší backdoor Dolphin je manuálne nasadený výhradne na vybrané obete. Oba backdoory dokážu vynášať súbory z lokalít špecifikovaných v príkaze, no Dolphin taktiež aktívne prehľadáva disky a automaticky z nich kradne súbory v určitom formáte.

Výskumníci spoločnosti ESET pomenovali malvér ako Dolphin podľa názvu adresára, v ktorom ho útočníci mali uložený. Od prvého odhalenia malvéru Dolphin z apríla 2021 zaznamenali výskumníci spoločnosti ESET viac verzií tohto backdooru, ktoré útočníci postupne vylepšovali, aby sa pokúsili vyhnúť detekcii.

„Po nasadení na vybrané ciele backdoor prehľadáva disky skompromitovaných systémov na prítomnosť zaujímavých dokumentov, ktoré následne vynesie na úložisko Google Drive. Jednou z nezvyčajných schopností, ktorú sme našli v predošlých verziách backdooru, je možnosť zmeniť nastavenia v Google a Gmail účtoch obetí s cieľom zníženia ich zabezpečenia. Útočníci si tak pravdepodobne chcú udržať prístup k Gmail účtom,“ hovorí Filip Jurčacko, výskumník spoločnosti ESET, ktorý analyzoval backdoor Dolphin.

Čo dokáže backdoor Dolphin?

- Zbierať základné informácie o napadnutom zariadení

- Prehľadávať pevné disky aj pripojiteľné zariadenia

- Vytvárať zoznamy adresárov a vynášať súbory s vybranými príponami

- Prehľadávať prenosné zariadenia vrátane smartfónov cez Windows Portable Device API

- Kradnúť prihlasovacie údaje z prehliadačov

- Zaznamenávať stlačenia klávesnice

- Vyhotovovať snímky obrazovky

- Predtým, ako ukradnuté dáta nahrá na úložisko Google Drive, ich zašifruje do ZIP súborov

Ak chce získať viac technických informácií o backdoore Dolphin, prečítajte si náš špeciálny blog v anglickom jazyku na stránke WeLiveSecurity.