Prevádzkovanie konzoly určenej na rozšírenú detekciu a reakciu si vyžaduje aktívny prístup IT administrátorov k hrozbám.

Používanie nástroja rozšírenej detekcie a reakcie (XDR), ako je napríklad ESET Inspect, je významným krokom vpred pri vylepšovaní IT zabezpečenia. Ak pri používaní bezpečnostných produktov považujete za dostatočný výstup len informácie o tom, že došlo k detekciám, zablokovaniu hrozieb a odstráneniu škodlivých súborov, potom je váš postoj k zabezpečeniu zväčša pasívny. Takýto prístup nie je ideálny, no dá sa chápať, ak IT pracovníci organizácie nemajú čas alebo dostatočné technické zručnosti na to, aby sa aktívnejšie podieľali na správe zabezpečenia.

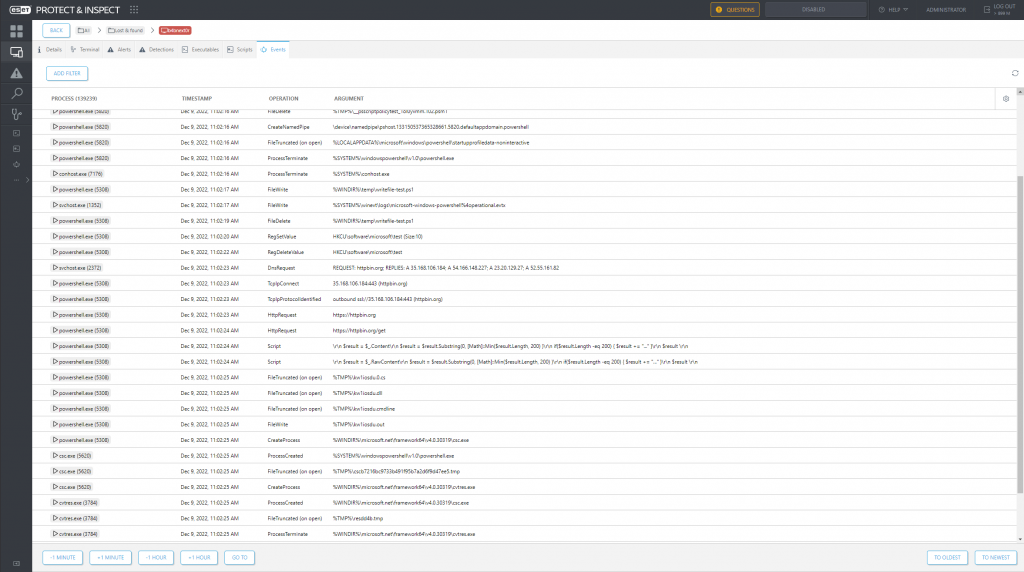

Rozhodnutie investovať do riešenia rozšírenej detekcie a reakcie však naznačuje racionálny záujem o podrobnejšie informácie týkajúce sa ochrany. Produkt na detekciu a reakciu poskytuje IT správcom prehľad o udalostiach na počítači, ako sú spustené skripty a príkazy, požiadavky HTTP(S), pripojenia TCP/IP, požiadavky DNS, úpravy registra, operácie so súbormi, zmeny procesov a podobne.

Obrázok č. 1 zobrazuje časť komplexného zoznamu udalostí, ktoré ESET Inspect zaznamenáva.

Obrázok č. 1 ESET Inspect sleduje komplexný zoznam udalostí.

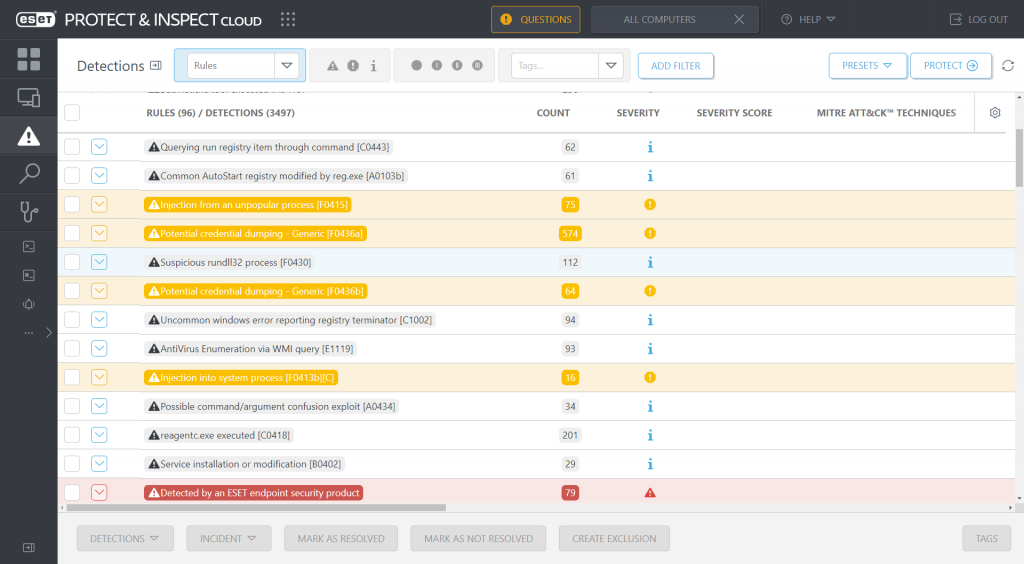

Aby sa vo všetkých týchto dátach dalo zorientovať, súčasťou produktu na detekciu a reakciu sú aj pravidlá na určenie konkrétnych udalostí alebo sekvencií udalostí, ktoré sú podozrivé alebo ktoré je potrebné monitorovať. Keďže sa naše riešenie XDR dokáže pripojiť k systému ESET LiveGrid, bezpečnostní technici spoločnosti ESET vyladili pravidlá ESET Inspect tak, aby v relevantných prípadoch zohľadňovali reputáciu a popularitu spustiteľných súborov.

Obrázok č. 2 ukazuje, ako pravidlá určujú prioritu udalostí, ktoré vidí IT správca pracujúci s konzolou ESET Inspect.

Obrázok č. 2 Pravidlá v konzole ESET Inspect vyvolávajú detekcie pre udalosti, ktoré by nemali ujsť pozornosti bezpečnostných pracovníkov.

Po počiatočnom nasadení, až kým sa riešenie XDR neoptimalizuje, bude pravdepodobne veľa detekcií vyvolávaných neškodnými udalosťami. V nasledujúcich riadkoch budeme odkazovať na riešenie XDR od spoločnosti ESET, ak neuvedieme inak.

Optimalizácia detekcie a reakcie pre vaše prostredie

Počítače v sieťach každej organizácie bežne vytvárajú aj neškodné udalosti. Prvou úlohou IT správcu je teda preskúmať jednotlivé detekcie a zistiť, čo je pre danú firmu v medziach normálnosti.

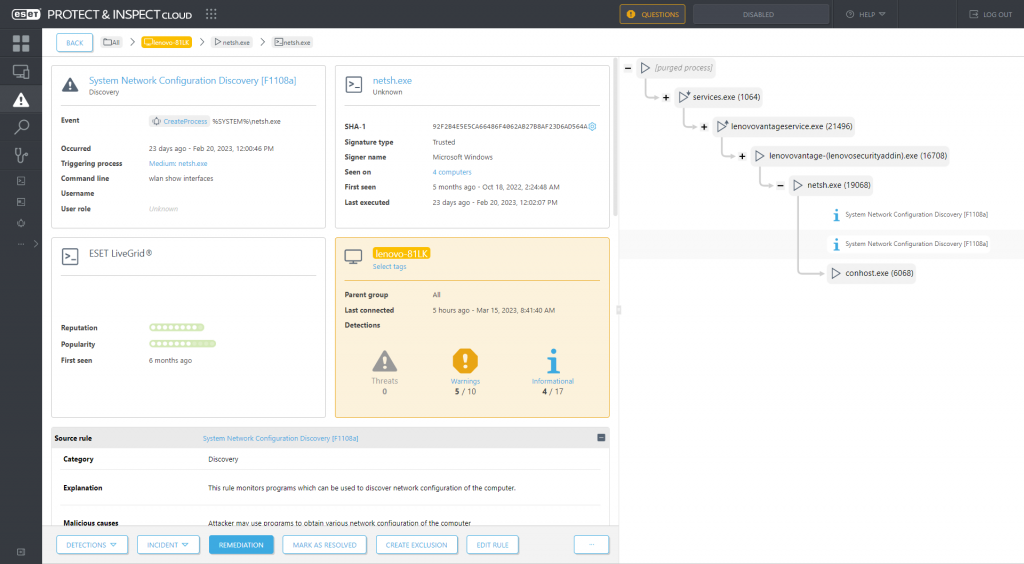

Obrázok č. 3 napríklad zobrazuje detekcie vyvolané pravidlom na reportovanie pokusov o zistenie podrobností o konfigurácii siete v rámci systému, čo je technika bežne používaná kybernetickým špionážnym malvérom či ransomvérom, no a v tomto prípade službou Lenovo Vantage.

Obrázok č. 3 Detekcia služby Lenovo Vantage na základe pravidla v ESET Inspect.

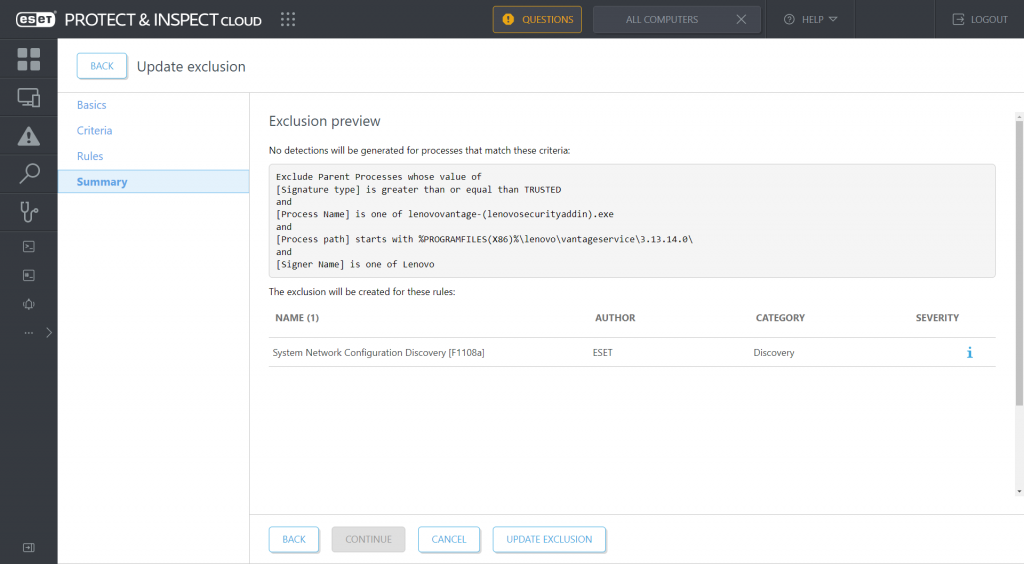

Ak organizácia povoľuje používanie aplikácie Lenovo Vantage, IT správca môže pre túto aktivitu vytvoriť vylúčenie, ako je znázornené na obrázku č. 4. V prípade, že sa vo firme nepoužívajú žiadne zariadenia Lenovo alebo sa táto aktivita vyskytla na inom zariadení ako Lenovo, ide pravdepodobne o podozrivú udalosť.

Obrázok č. 4 Vytváranie vylúčenia v ESET Inspect pre službu Lenovo Vantage.

Na obrázku môžete vidieť vylúčenie vzťahujúce sa len na verziu 3.13.14.0 služby Lenovo Vantage, ale ak chcete vylúčiť všetky verzie, z cesty procesu vymažte celé číslo verzie. Pri vytváraní vylúčenia je potrebné nájsť rovnováhu medzi rizikom nezachytenia problému a množstvom hlásených udalostí. S podobnou voľbou sa budete stretávať opakovane pri používaní akejkoľvek konzoly XDR.

Vytvorenie všetkých vylúčení pre základný súbor očakávaných udalostí v rámci vašej organizácie si vyžaduje čas. Hoci by IT správcovia mali dbať na oboznámenie sa so sieťou svojej organizácie prostredníctvom manuálnej kontroly detekcií a prípadného vytvorenia ich vylúčení, ESET Inspect ponúka učiaci sa režim, ktorý automatizuje vytváranie vylúčení a dokonca obsahuje predpripravené vylúčenia, ktoré možno povoliť. Všetky automaticky vytvorené vylúčenia by však mali byť dodatočne skontrolované IT správcom.

Maximalizácia úžitku vďaka vlastným pravidlám

Hoci nové verzie ESET Inspect zvyčajne prinášajú aj nové pravidlá, IT správcovia nemusia čakať a môžu si kedykoľvek vytvoriť vlastné. ESET Inspect pomáha bezpečnostným pracovníkom tým, že im poskytuje podrobný prehľad o udalostiach a zároveň im na základe vlastných pravidiel a vylúčení umožňuje rozhodovať o tom, čo je potrebné monitorovať. Správcovia môžu dokonca vyladiť predvolené a vlastné pravidlá pomocou akcií s vysokou úrovňou prísnosti, medzi ktoré patrí ukončenie procesov, zablokovanie procesov podľa hodnoty hash a izolovanie počítačov od siete.

Práve takto organizácie najviac profitujú z investície do ESET Inspect: písaním pravidiel, ktoré pokryjú pre ne najdôležitejšie oblasti rizík. Ukážeme si to na nových pravidlách, ktoré pochádzajú z dielne bezpečnostných technikov spoločnosti ESET.

Nové pravidlá ESET Inspect pre súbory LNK v pripojených obrazoch disku (ISO)

V apríli 2022 spoločnosť ESET odhalila, že malvér Emotet experimentuje s technikou na obídenie tzv. značky webu (MOTW) prostredníctvom zasielania súborov odkazu (LNK) v e‑mailových prílohách. So súbormi LNK, ale v obrazoch ISO, experimentovali aj iné druhy škodlivých kódov, napríklad BumbleBee, Qbot a BazarLoader.

Keďže ESET Inspect dokáže monitorovať súbory typu LNK a detegovať pripojené obrazy disku vo formáte ISO (pod premennými prostredia %CDROM% a %RemovableDrive%), ide o skvelú príležitosť na napísanie nových pravidiel, ktoré dokážu odsledovať túto techniku. Prejdime si štyri nové pravidlá, ktoré prináša ESET Inspect vo verzii 1.9.

1. Možné zneužitie súboru LNK z obrazu ISO – Side-loading knižnice DLL [D0451]

Toto pravidlo monitoruje načítavanie podozrivej knižnice DLL dôveryhodným procesom spusteným z vymeniteľnej jednotky alebo CD‑ROM jednotky (vrátane pripojeného obrazu ISO), pričom jemu nadradený proces bol spustený súborom LNK na vymeniteľnej jednotke alebo CD‑ROM jednotke.

Obrázok č. 5 zobrazuje testovanie tohto pravidla na mechanizme zavádzania škodlivého kódu Brute Ratel C4. K detekcii dôjde po spustení reťazca udalostí dvojitým kliknutím na súbor LNK v pripojenom obraze ISO, ktorý obsahuje tri dôležité komponenty:

- Roshan-Bandara_CV_Dialog.lnk

- onedriveupdater.exe

- DLL – version.dll

V tomto prípade je pravidlo vyvolané z dôvodu, že podozrivý súbor version.dll je načítaný dôveryhodným procesom spustiteľného súboru onedriveupdater.exe. K jeho spusteniu dôjde na základe procesu cmd.exe, ktorý obeť spustila dvojitým kliknutím na súbor Roshan-Bandara_CV_Dialog.lnk.

Obrázok č. 5 ESET Inspect deteguje dvojité kliknutie na súbor LNK v pripojenom obraze ISO, ktorého výsledkom je zavedenie malvéru Brute Ratel C4 (detegovaného ako Generik.FJSHEHD).

Týmto pravidlom sa zisťuje tzv. side‑loading knižnice DLL, technika, pri ktorej útočník spustí legitímny spustiteľný súbor a zneužije jeho požiadavku na načítanie konkrétneho súboru DLL tým, že umiestni škodlivý súbor DLL s požadovaným názvom do predpísaného poradia načítania skôr ako legitímny súbor DLL. V tomto prípade bol škodlivý súbor DLL umiestnený do rovnakého adresára ako spustiteľný súbor.

2. Možné zneužitie súboru LNK z obrazu ISO – Systémové binárne súbory ako prostriedok spúšťania [D0452]

Toto pravidlo monitoruje podozrivú knižnicu DLL spúšťanú systémovým binárnym súborom rundll32.exe, regsvr32.exe alebo odbcconf.exe, ktorý bol na začiatku spustený dvojitým kliknutím na súbor LNK, pričom súbor LNK aj knižnica DLL sa nachádzajú na vymeniteľnej jednotke alebo CD‑ROM jednotke.

Obrázok č. 6 zobrazuje testovanie tohto pravidla na mechanizme zavádzania škodlivého kódu BumbleBee. K detekcii dôjde po spustení reťazca udalostí dvojitým kliknutím na súbor LNK v pripojenom obraze ISO, ktorý obsahuje dva dôležité komponenty:

- Súbor LNK – project requirements.lnk

- DLL – start.dll

V tomto prípade je pravidlo vyvolané z dôvodu, že podozrivý súbor start.dll sa spustí na základe procesu spustiteľného súboru odbcconf.exe, ktorý obeť spustila dvojitým kliknutím na súbor project requirements.lnk. Súbory LNK aj DLL sa nachádzajú v pripojenom obraze disku (ISO).

Obrázok č. 6 ESET Inspect deteguje dvojité kliknutie na súbor LNK v pripojenom obraze ISO, ktorého výsledkom je zavedenie malvéru BumbleBee (detegovaného ako Win64/Kryptik.DFD).

Týmto pravidlom sa zisťuje zneužitie dôveryhodných systémových binárnych súborov ako prostriedku na spúšťanie škodlivých súborov DLL.

3. Možné zneužitie súboru LNK z obrazu ISO – Binárny súbor LOLBin [D0453]

Toto pravidlo monitoruje proces so spusteným binárnym súborom LOLBin (Living Off the Land Binary), pričom jemu nadradený proces bol spustený súborom LNK na vymeniteľnej jednotke alebo CD‑ROM jednotke.

Obrázok č. 7 zobrazuje testovanie tohto pravidla na mechanizme zavádzania škodlivého kódu Qbot. K detekcii dôjde po spustení reťazca udalostí dvojitým kliknutím na súbor LNK v pripojenom obraze ISO, ktorý spustí príkazový riadok a vedie k zneužitiu dvoch binárnych súborov LOLBin: regsvr32.exe a explorer.exe.

Obrázok č. 7 ESET Inspect deteguje dvojité kliknutie na súbor LNK v pripojenom obraze ISO, ktorého výsledkom je zavedenie malvéru Qbot (detegovaného ako Win32/Qbot.DM).

Týmto pravidlom sa zisťuje zneužitie súborov LOLBin (Living Off the Land Binaries), teda vstavaných nástrojov alebo binárnych súborov v rámci operačného systému, vďaka ktorému sa útočníci vyhýbajú odhaleniu.

4. Možné zneužitie súboru LNK z obrazu ISO – Spustenie príkazu [D0455]

Toto pravidlo monitoruje proces, v rámci ktorého je spustený jeden z 10 binárnych súborov, napríklad cmd.exe, powershell.exe a rundll32.exe, pričom daný proces bol spustený súborom LNK na vymeniteľnej jednotke alebo CD‑ROM jednotke.

Obrázok č. 8 zobrazuje testovanie tohto pravidla na mechanizme zavádzania škodlivého kódu BazarLoader. K detekcii dôjde po začatí procesu spustiteľného súboru rundll32.exe vyvolaného dvojitým kliknutím na súbor LNK v pripojenom obraze ISO.

Obrázok č. 8 ESET Inspect deteguje dvojité kliknutie na súbor LNK v pripojenom obraze ISO, ktorého výsledkom je zavedenie malvéru BazarLoader (detegovaného ako Win64/Kryptik.CRF).

Týmto pravidlom sa zisťuje zneužitie súboru LNK v pripojenom obraze ISO na obídenie značky webu (MOTW) a spustenie príkazu prostredníctvom dôveryhodných binárnych súborov.

IT správcovia môžu tieto štyri pravidlá posilniť zahrnutím akcie na ukončenie kompromitovaného procesu (čo bude v konzole ESET Inspect vo verzii 1.10 už predvolená akcia). Zaistí sa tak ochrana pred novým alebo neznámym typom malvéru, ktorý ešte bezpečnostný produkt pre koncové zariadenia neodhalil.

Zopár myšlienok na záver

Ak budú IT správcovia pozorne sledovať nové a čoraz aktívnejšie škodlivé techniky a priložia ruku k dielu pri tvorbe pravidiel na ich detekciu, môžu prispieť k tomu, aby ich organizácia využívala investíciu do riešenia ESET Inspect na maximum.

Ak sa nevenuje dodatočný čas vytváraniu výnimiek a písaniu nových pravidiel, celý potenciál a výhody riešenia z pohľadu obrany nebudú naplno využité. ESET Inspect je najsilnejší v rukách aktívnych a usilovných bezpečnostných pracovníkov snažiacich sa dozvedieť čo najviac o sieťach, ktoré majú chrániť, a dostatočne šikovných na to, aby sa s najnovšími hrozbami popasovali priamo.