Nástroj Incident Creator (Správca incidentov) v produkte ESET Inspect využívajúci umelú inteligenciu zaznamenal počas hodnotenia významný prínos v správe incidentov.

Názory a stanoviská vyjadrené v tomto blogovom príspevku sú názormi a stanoviskami spoločnosti ESET a nemusia nevyhnutne odrážať názory alebo postoje organizácie MITRE Engenuity.

V tohtoročnom hodnotení ATT&CK® Evaluations zameranom na segment veľkých firiem vytvorila organizácia MITRE tri scenáre útoku: scenár „Kórejská ľudovodemokratická republika (KĽDR)“ na testovanie kybernetickej špionáže v systéme macOS, scenár „Cl0p“ na testovanie ransomvérového útoku na systém Windows a scenár „LockBit“ na testovanie ransomvérového útoku na firemnú infraštruktúru so serverom Linux a pracovnými stanicami a servermi Windows.

ESET Inspect preukázal vo všetkých uvedených scenároch výborný prehľad, pričom detegoval každý krok útoku a zároveň udržal celkový počet (objem) detekcií na nízkej úrovni. Na základe detekcií vygenerovaných z útokov sa pomocou nástroja Incident Creator (Správca incidentov) v produkte ESET Inspect automaticky vytvoril komplexný obraz o incidentoch, čo našim bezpečnostným analytikom poskytlo koncentrovaný pohľad na útoky, vďaka ktorému dokázali ihneď pochopiť, ako k nim krok za krokom došlo.

Pre lepšiu predstavu o tom, ako sa spoločnosti ESET darilo, si prejdeme niektoré zmeny v metodike, ktoré zaviedla organizácia MITRE, a potom sa pozrieme na to, ako Incident Creator prispel k efektívnejšiemu prehľadu a pracovným postupom bezpečnostných analytikov používajúcich riadiaci panel ESET Inspect.

Metodika

Toto hodnotenie prinieslo niekoľko premyslených zmien v metodike scenárov detekcie, ktoré podľa nás lepšie odrážajú prácu bezpečnostného analytika pri riešení reálnych kybernetických útokov.

Po prvé, telemetria už nie je kategóriou detekcie, takže nestačí len preukázať, že k udalosti došlo. Najnižšou kategóriou detekcie je teraz kategória Všeobecné, podľa ktorej musí detekcia ukazovať, že udalosť nastala a je nejakým spôsobom podozrivá alebo škodlivá. Je dôležité zdôrazniť, že udalosť v sandboxe sa nepovažuje za udalosť v hodnotenom prostredí. Ako je uvedené v opise, všeobecná detekcia musí v súvislosti s testovaným prostredím poskytnúť odpovede na otázky čo, kde, kedy a kto. Tieto otázky nie je možné zodpovedať na základe spustenia vzorky v externom sandboxe.

Po druhé, niektoré neškodné čiastkové kroky slúžili skôr na testovanie falošných poplachov než detekcií. Je to vítaná zmena, pretože dodávateľov bezpečnostných riešení odrádza od prístupu riadiaceho sa heslom „detegovať všetko“, ktorý by mohol viesť k veľkému počtu hlásení a zbytočnej práci bezpečnostných analytikov a navyše by zvýšil náklady na ukladanie údajov. Ďalšou výhodou tejto zmeny je, že umožňuje vypočítať skóre presnosti, ktoré udáva, koľko z detekcií zodpovedá skutočne škodlivým alebo podozrivým čiastkovým krokom.

Po tretie, niektoré čiastkové kroky sú síce zahrnuté do testovania, ale nehodnotia sa. Dôvodom zaradenia takýchto čiastkových krokov je snaha lepšie simulovať reálny kybernetický útok tým, že sa zabráni nelogickým skokom v procese útoku.

A nakoniec bola zavedená metrika objemu, ktorá zaznamenáva počet detekcií zobrazených na riadiacom paneli. Ide o ďalší spôsob, ako odradiť dodávateľov bezpečnostných riešení od toho, aby sa riadili heslom „detegovať všetko“ a dovolili, aby ich riadiace panely zobrazovali milióny detekcií. Aj túto úpravu vítame.

Metrika objemu zaznamenáva aj závažnosť detekcií, pričom rozlišuje päť úrovní: kritickú, vysokú, strednú, nízku a informatívnu. Keďže ESET Inspect má tri úrovne závažnosti incidentu (vysoká, stredná a nízka) a tri úrovne závažnosti detekcie (hrozba, varovanie a informácia), dohodli sme sa s tímom MITRE Engenuity na mapovaní uvedenom v tabuľke 1.

| ATT&CK Evaluation | ESET Inspect |

| Kritická | Incident s vysokou závažnosťou |

| Vysoká | Detekcia na úrovni hrozby súvisiaca s akýmkoľvek incidentom |

| Stredná | Detekcia na úrovni varovania súvisiaca s akýmkoľvek incidentom |

| Nízka | Detekcia na úrovni informácie so skóre > 22 súvisiaca s akýmkoľvek incidentom |

| Informatívna | Detekcia na úrovni informácie so skóre ≤ 22 súvisiaca s akýmkoľvek incidentom |

Tabuľka 1: Mapovanie medzi úrovňami závažnosti v hodnotení ATT&CK Evaluation a v produkte ESET Inspect

Je potrebné vysvetliť, prečo sme ako hranicu medzi nízkou a informatívnou úrovňou závažnosti zvolili skóre 22. V našej dokumentácii sa uvádza:

„Pravidlá so skóre závažnosti 22 a nižším sú telemetrické pravidlá. Zvyčajne poskytujú len dodatočné informácie potrebné pri vyšetrovaní incidentu a často môžu byť aktivované legitímnym správaním. Ak niektoré z týchto pravidiel generujú vo vašom prostredí príliš veľkú aktivitu, môžete zvážiť ich vypnutie.„

Ďalej v článku sa budeme odvolávať len na úrovne závažnosti, ktoré používa ESET Inspect.

V dôsledku takéhoto mapovania nie sú detekcie, ktoré nesúvisia s incidentom, zahrnuté do hodnotenia. Do veľkej miery to odráža zamýšľané využitie produktu ESET Inspect v reálnom svete: pre bezpečnostných analytikov sú dôležité najmä incidenty vygenerované súvisiacimi detekciami. Ďalšie podrobné informácie a detekcie, ktoré nesúvisia s incidentmi, no v niektorých prípadoch by mohli byť cenné, sú sekundárne.

Keďže riadiace panely sa skladajú z rôznych častí, ktoré zobrazujú detekcie a iné informácie v podrobnej, súhrnnej alebo grafickej forme, dodávatelia bezpečnostných riešení mohli na účely hodnotenia špecifikovať štandardné zobrazenie, ktoré majú prevádzkovatelia bezpečnostných systémov používať pri riešení útokov. Pri posudzovaní udalostí ako detekcií alebo falošných poplachov, ako aj pri meraní ich objemu sa môžu zohľadňovať iba informácie prezentované prostredníctvom tohto zobrazenia. V produkte ESET Inspect je štandardným zobrazením pre bezpečnostných analytikov sekcia Incidenty.

Incidenty

Sekcia Incidenty predstavuje hlavné zobrazenie, ktoré by mali prevádzkovatelia bezpečnostných systémov používať pri práci. Incidenty automaticky pribúdajú do sekcie dvoma spôsobmi:

- pomocou nástroja Incident Creator, ktorý využíva jadro založené na umelej inteligencii na spájanie súvisiacich detekcií do jedného incidentu,

- prostredníctvom viac ako 100 pravidiel v produkte ESET Inspect, ktoré vytvárajú incident v reakcii na svoju aktiváciu, agregujú detekcie do jedného incidentu podľa zasiahnutých počítačov, časového obdobia alebo oboch kritérií.

Prevádzkovateľom bezpečnostných systémov sa odporúča postupovať takto:

- Prešetriť každý incident.

- Prešetriť detekcie na úrovni hrozby, ktoré nesúvisia so žiadnym incidentom, ak to čas dovolí.

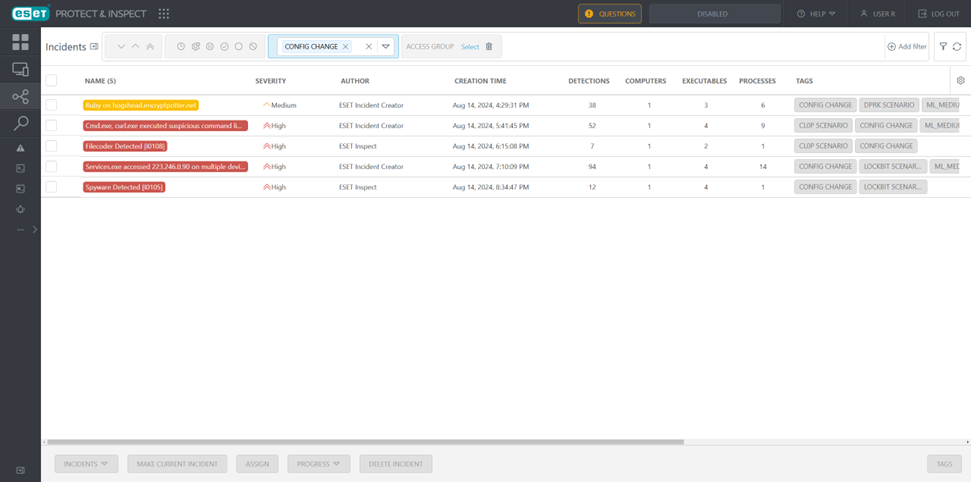

Rovnako ako pri minuloročnom hodnotení sa každý scenár útoku uskutočnil dvakrát. Pred druhým kolom mali dodávatelia bezpečnostných riešení možnosť vykonať zmeny v konfigurácii, aby sa pokúsili zvýšiť prehľad, znížiť počet falošných poplachov a objem detekcií. Na obrázku 1 je zobrazená sekcia Incidenty po zmene konfigurácie.

Obrázok 1: Sekcia Incidenty v produkte ESET Inspect po zmene konfigurácie

Incident Creator (Správca incidentov) počas hodnotenia nevygeneroval žiadne falošné poplachy. Naopak, po zmene konfigurácie bol vygenerovaný len jeden alebo dva incidenty a takmer všetky relevantné detekcie dostupné v produkte ESET Inspect boli prepojené s nejakým incidentom.

Dôležité momenty v jednotlivých scenároch

Ďalej v článku sa pozrieme na najdôležitejšie výsledky, ktoré sa spoločnosti ESET podarilo dosiahnuť v jednotlivých scenároch.

KĽDR

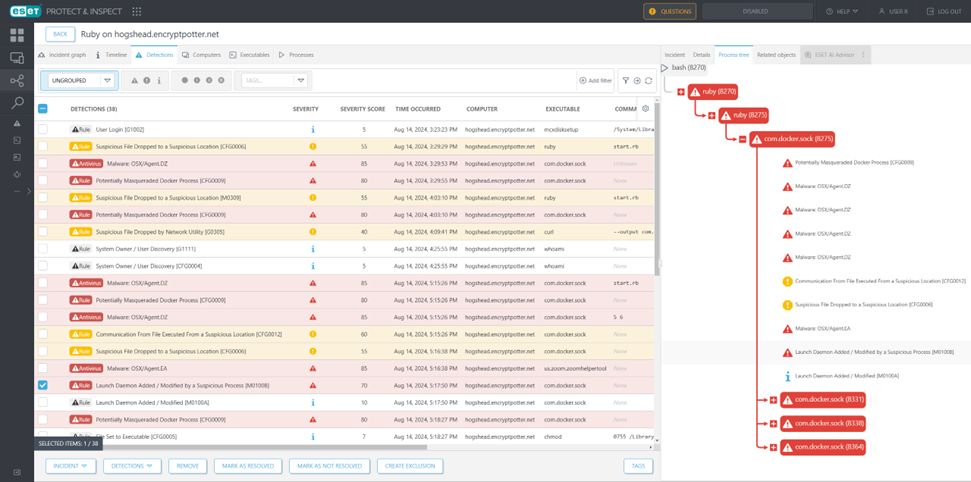

ESET Inspect automaticky vyhodnotil útok v rámci scenára „KĽDR“ ako incident strednej závažnosti vytvorený nástrojom Incident Creator (Správca incidentov). Medzi najdôležitejšie výsledky, ktoré spoločnosť ESET v tomto scenári dosiahla, patrí detekcia dvoch backdoorov nainštalovaných na podozrivých miestach a backdoorových procesov maskovaných ako Docker a Zoom, detekcia krádeže údajov zo súborov nástroja Keychain a žiadne falošné poplachy.

Na obrázku 2 sú zobrazené niektoré detekcie incidentu súvisiace s týmto útokom, pričom je zvýraznená detekcia backdooru FULLHOUSE.DOORED, ktorý inštaluje perzistenciu pre druhostupňový backdoor STRATOFEAR vo forme spustiteľného daemonu.

Obrázok 2: Súvisiace detekcie z incidentu vygenerovaného Správcom incidentov v rámci scenára „KĽDR“

Cl0p

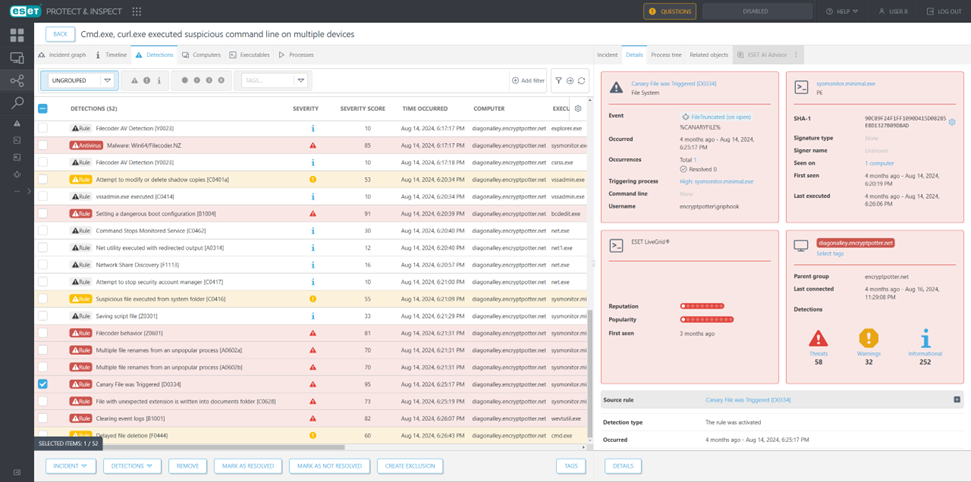

Po zmene konfigurácie ESET Inspect automaticky vyhodnotil útok v rámci scenára „Cl0p“ ako dva incidenty s vysokou závažnosťou, pričom jeden bol vytvorený nástrojom Incident Creator (Správca incidentov) a druhý pravidlom, ktoré monitoruje detekciu filecoderov na koncových zariadeniach.

Medzi najdôležitejšie výsledky, ktoré spoločnosť ESET v tomto scenári dosiahla, patrí detekcia načítania inštalačného programu SDBbot a DLL knižníc zavádzača, odhalenie modifikácie kľúča databázy Registry na dosiahnutie perzistencie pre SDBbot RAT, detekcia vymazania tieňových kópií, zakázania obnovy systému Windows po zlyhaní štartu a spustenia ransomvéru Cl0p.

Na obrázku 3 sú zobrazené niektoré detekcie incidentu súvisiace s týmto útokom, pričom je zvýraznená detekcia zápisu alebo premenovania nastražených súborov slúžiacich na včasnú detekciu spustenia ransomvéru. Aktivované pravidlo nielenže ukončí problematický proces, ale tiež vytvorí incident v sekcii Incidenty.

Obrázok 3: Súvisiace detekcie z incidentu vygenerovaného Správcom incidentov v rámci scenára „Cl0p“

LockBit

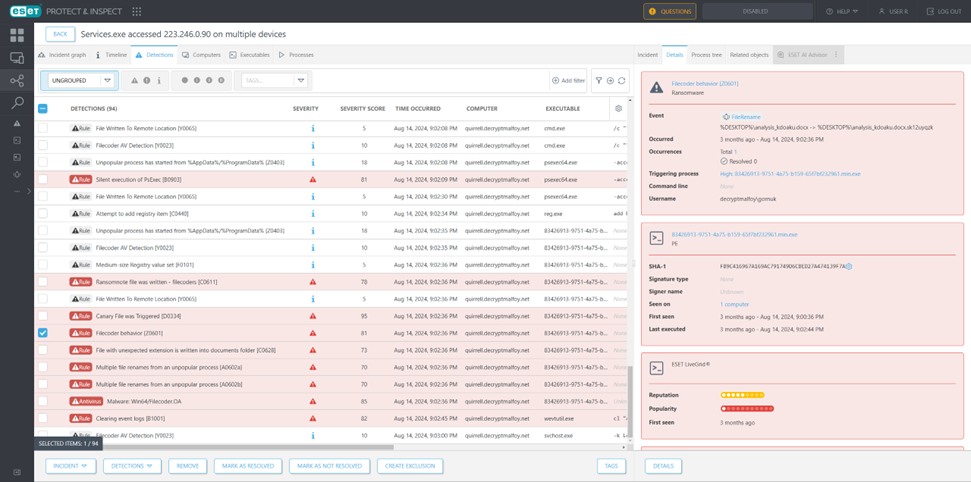

Po zmene konfigurácie ESET Inspect automaticky vyhodnotil útok v rámci scenára „LockBit“ ako dva incidenty s vysokou závažnosťou, pričom jeden bol vytvorený Správcom incidentov a druhý pravidlom, ktoré monitoruje detekciu spyvéru na koncových zariadeniach.

Medzi najdôležitejšie výsledky, ktoré spoločnosť ESET v tomto scenári dosiahla, patrí detekcia prihlásenia útočníka cez VNC, odhalenie modifikácie hodnoty databázy Registry na umožnenie automatického prihlásenia, detekcia použitia SSH na pripojenie k linuxovému serveru v internej sieti, odhalenie šírenia ransomvéru LockBit na ďalšie počítače v sieti cez PsExec, detekcia spustenia ransomvéru LockBit a vymazania protokolov udalostí systému Windows s cieľom skryť aktivitu infiltrácie.

Na obrázku 4 sú zobrazené niektoré detekcie incidentu súvisiace s týmto útokom, pričom je zvýraznená detekcia podozrivého procesu, ktorý zapisuje alebo premenováva súbory so špecifickými, tzv. dvojitými príponami (typické správanie filecoderu).

Obrázok 4: Súvisiace detekcie z incidentu vygenerovaného Správcom incidentov v rámci scenára „LockBit“

Zopár slov na záver

Veríme, že vyššie uvedené zhrnutie najlepšie vystihuje náš prístup pri navrhovaní produktu ESET Inspect. Bezpečnostní analytici si môžu byť maximálne istí, že keď ich ESET Inspect upozorní na incident so súvisiacimi detekciami, vždy ide o skutočné hrozby, ktoré môžu efektívne riešiť.

Opäť by sme chceli zdôrazniť, že tím MITRE profesionálne vykonal ďalšie kolo hodnotenia a priniesol niekoľko zmien, ktoré majú dodávateľov bezpečnostných riešení podnietiť k tomu, aby sa viac zameriavali na rozmanitosť taktík a techník, ktoré útočníci využívajú v reálnom svete, a nie na to, aby boli „víťazmi“ neexistujúcej súťaže.

Pokiaľ ide o nás, hoci sa snažíme zlepšiť niektoré aspekty produktu ESET Inspect a odhaliť tak ďalšie správne detekcie, je potrebné zvážiť riziko, že výrazné rozšírenie detekčných schopností by mohlo znížiť presnosť nástroja a zvýšiť objem hlásení, čo by ochromilo našu stratégiu a prinášalo by čoraz menšiu hodnotu za stále vyššie náklady.

Veríme, že pohľad spoločnosti ESET na tohtoročné hodnotenie podnietil vašu zvedavosť a detailnejšie si pozriete naše výsledky na stránke hodnotenia MITRE ATT&CK Evaluations.